배경

퍼블릭 클라우드를 사용하는 조직에서, ISMS-P 등의 보안 심사를 진행하면 계정 보안이라는 카테고리가 있습니다. 반드시 강제사항이 아니더라도 조직 내 보안사고 예방과, 사용자의 계정 보안을 위해서 개선 작업을 수행할 수 있습니다. AWS에서는 IAM 사용자(consoleAccess)가 AWS 콘솔에 안전하게 액세스하기 위해 IAM Account Settings 변경을 통해 작업을 진행합니다.

작업 개요

아래의 목적이 모두 부합되는 조건으로 기본 설정을 수정합니다.

- Password 정책 변경(최소기준: 소문자, 숫자, 특수 기호 조합)

- 갱신 주기 설정 (90일)

- 최근 사용된 2개의 패스워드를 사용할 수 없음

- 최소 8

내용

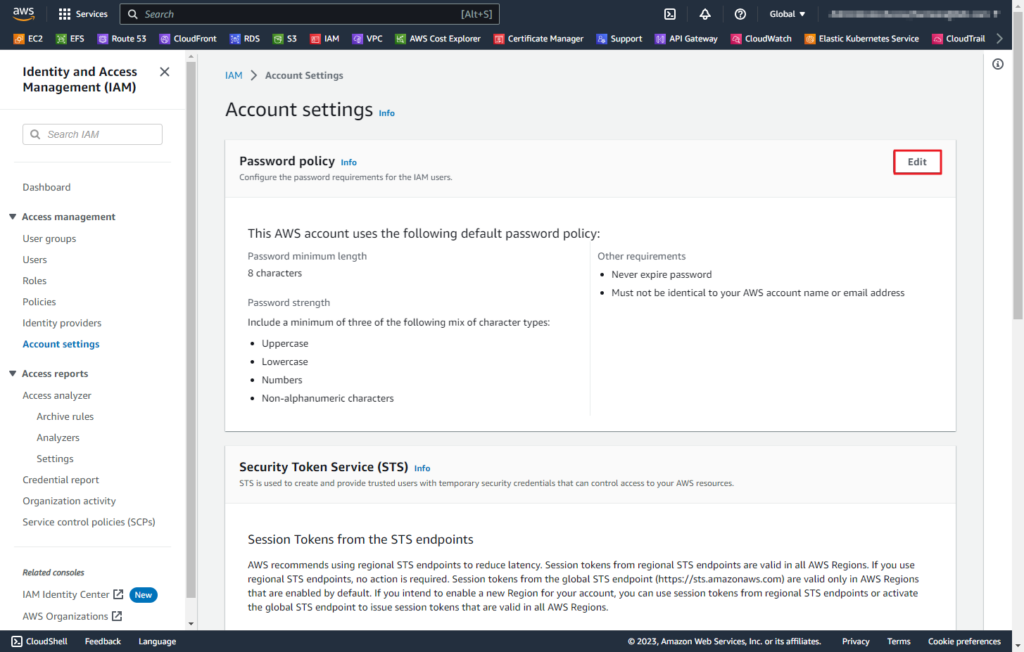

– Edit 를 클릭해서 변경을 진행한다.

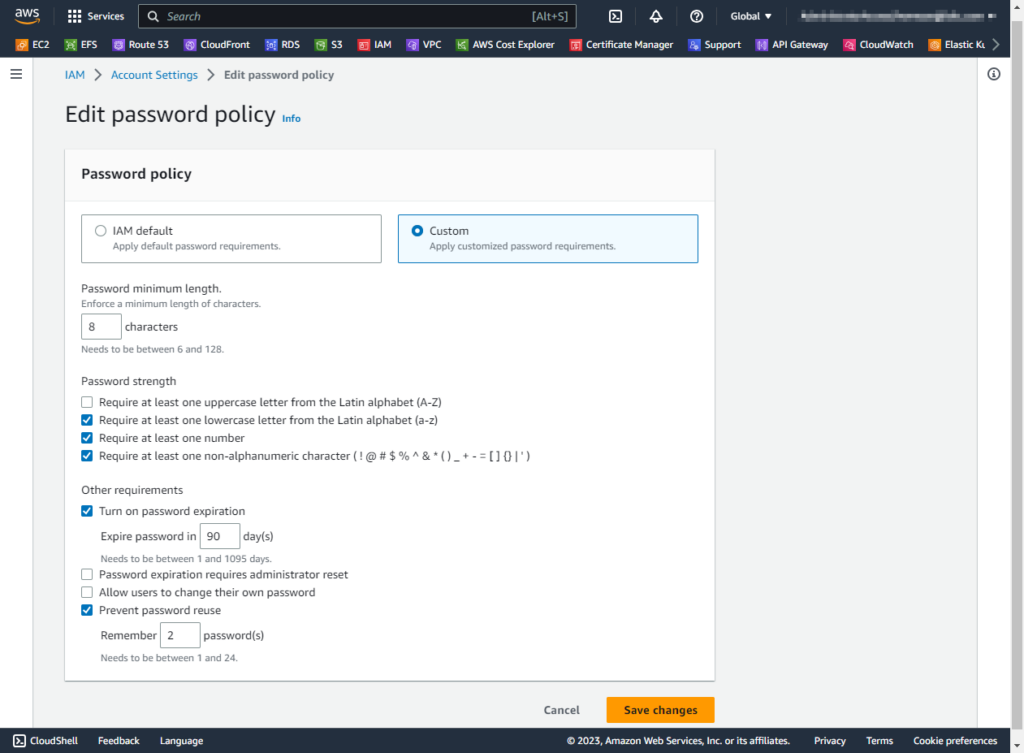

IAM Default 에서 Custom 으로 변경한 후 아래와 같은 옵션을 정한다.

비밀번호 강도

[v] 라틴 알파벳(az)에서 하나 이상의 소문자가 필요합니다.

[v] 번호가 하나 이상 필요합니다.

[v] 영숫자가 아닌 문자가 하나 이상 필요합니다( ! @ # $ % ^ & * ( ) _ + – = [ ] {} | ‘ )

기타 요구 사항

[v] 비밀번호 만료 설정 (90일 이후로 비밀번호 만료)

[v] 비밀번호 재사용 방지 (최근 2개분 기억)

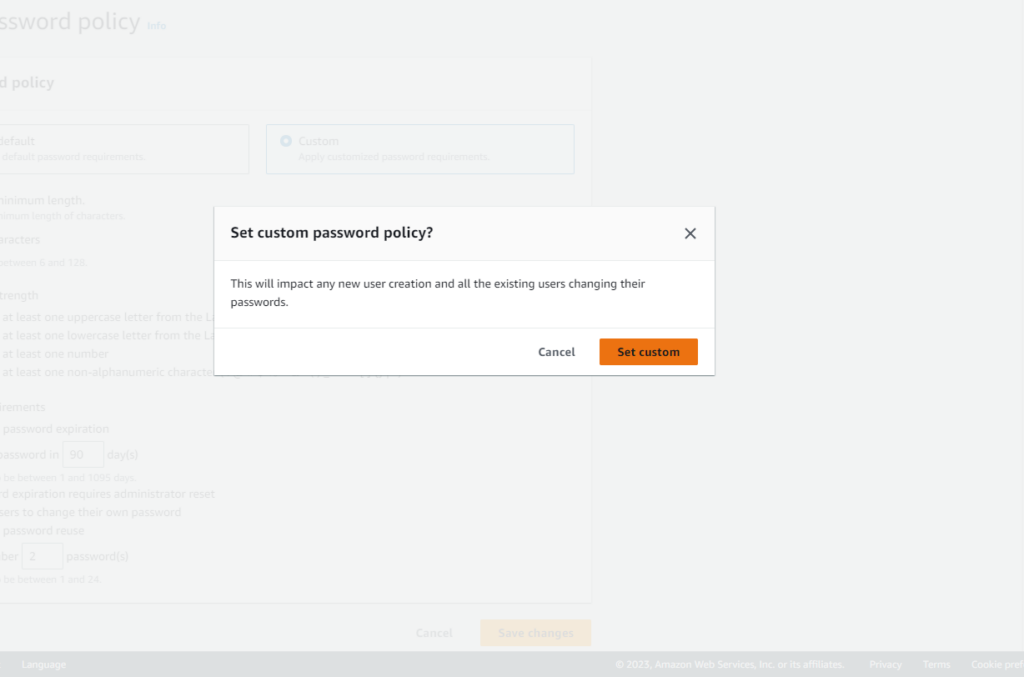

: 변경이 있을 경우, 위와 같이 Set custom(맞춤설정) 확인 팝업창이 나온다. 아래의 사용자들로부터 영향을 미친다

- 신규 사용자 생성에 영향을 줌

- 기존 사용자에 영향을 줌

결론

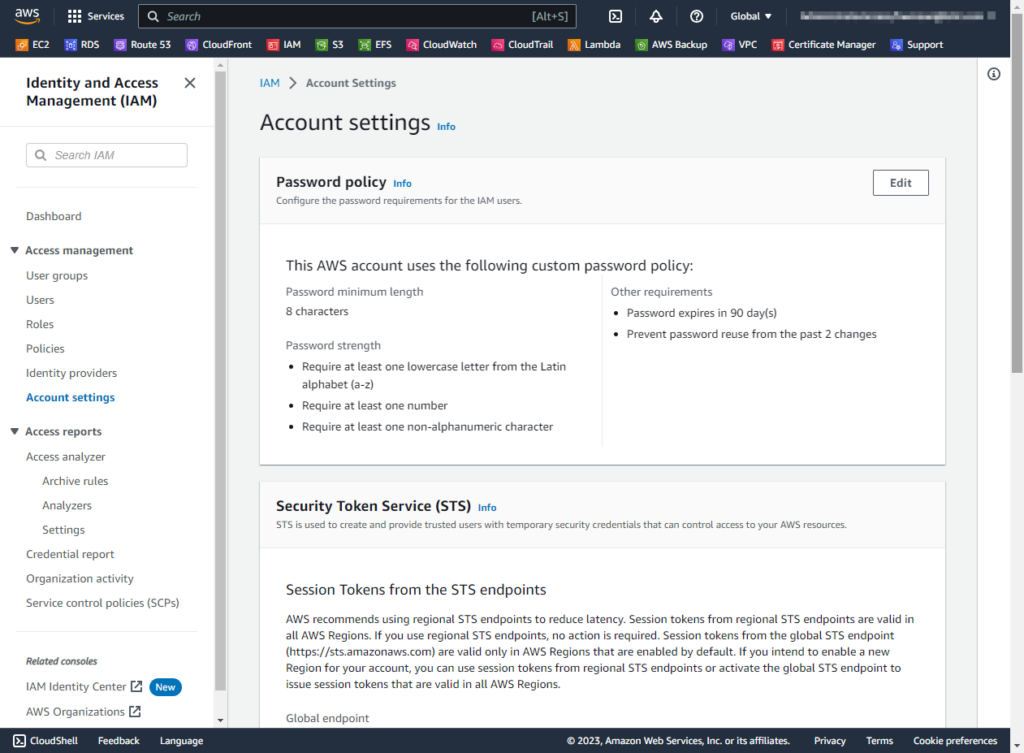

변경이 잘 되었다. 아주 기본적인 것들도 보안심사를 준비하면서 이렇게 하나 둘 적용해나아갈 수 있다. 최초 aws 도입을 원하는 조직에서 컨설팅 > 계정 보안 단계에서 MFA Force설정과 더불어 본 내용을 포함시키면 좋을 듯하다.

안녕하세요~